Bredolab僵尸网络

目录

Bredolab僵尸网络

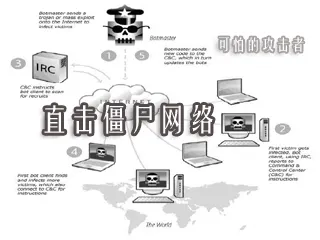

Bredolab僵尸网络,也以其别名Oficla而闻名,是一个俄罗斯僵尸网络,主要涉及病毒性垃圾邮件。在该僵尸网络于2010年11月通过扣押其指挥和控制服务器而最终被拆除之前,它估计由数百万台僵尸计算机组成。受该僵尸网络影响xxx的国家是俄罗斯本身、乌兹别克斯坦、美国、欧洲、印度、越南和菲律宾。

Bredolab僵尸网络的行动

虽然围绕Bredolab僵尸网络的最早报道源于2009年5月(当时发现了Bredolab木马的xxx个恶意软件样本),但僵尸网络本身直到2009年8月才开始崭露头角,当时僵尸网络的规模出现了大幅增长。Bredonet的主要传播方式是通过发送恶意电子邮件,其中包括恶意软件附件,打开后会感染计算机,有效地将计算机变成另一个由僵尸网络控制的僵尸。在其高峰期,该僵尸网络每天能够发送36亿封受感染的电子邮件。另一种主要的传播形式是通过使用旁路下载–一种利用软件安全漏洞的方法。这种方法使僵尸网络能够绕过软件保护,以便在用户不知情的情况下促进下载。该僵尸网络的主要收入是通过将僵尸网络的一部分出租给第三方,这些第三方随后可以将这些受感染的系统用于自己的目的,安全研究人员估计,僵尸网络的所有者每月从僵尸网络的相关活动中获得高达13.9万美元的收入。由于租赁的商业策略,Bredolab的有效载荷非常多样化,从恐吓软件到恶意软件和电子邮件垃圾邮件都有。

拆除和善后

2010年10月25日,荷兰执法部门的一个小组在LeaseWeb的一个数据中心内查获了143台服务器的控制权,其中包括Bredolab僵尸网络的三个指挥和控制服务器、一个数据库服务器和几个管理服务器,有效地消除了僵尸网络牧民对僵尸网络的集中控制能力。为了重新获得对其僵尸网络的控制,僵尸网络牧民利用仍在其控制之下的22万台计算机,对LeaseWeb服务器发动了DDoS攻击,但这些尝试最终都是徒劳的。在控制了僵尸网络后,执法小组利用僵尸网络本身向受感染的计算机所有者发送了一条信息,指出他们的计算机是僵尸网络的一部分。

随后,亚美尼亚执法官员xxx了一名亚美尼亚公民GeorgyAvanesov,理由是他被怀疑是该僵尸网络的幕后策划者。该嫌疑人否认参与了该僵尸网络的任何活动。他于2012年5月被判处四年监禁。虽然对指挥和控制服务器的查封严重破坏了僵尸网络的运作能力,但僵尸网络本身仍然部分完整,指挥和控制服务器在俄罗斯和哈萨克斯坦持续存在。安全公司FireEye认为,第二批僵尸网络牧民出于自己的目的接管了僵尸网络的剩余部分,可能是以前的客户对原始僵尸网络创建者的部分代码进行了反向工程。即便如此,该组织指出,由于执法部门的干预,该僵尸网络的规模和能力已经严重下降。